Um Microsoft Azure Active Directory als OpenID-Provider an DRACOON anzubinden, sind die in diesem Artikel beschriebenen Schritte erforderlich.

Themen dieses Artikels

Einstellungen im Azure-Portal

- Loggen Sie sich im Azure Portal ein, und wählen Sie den Active Directory-Mandanten aus. Sollten Sie nur einen oder bereits den gewünschten Mandanten gewählt haben, überspringen Sie diesen Punkt. Zum Auswählen klicken Sie oben rechts auf Ihr Profil, anschließend auf Verzeichnis wechseln und wählen dort den gewünschten Mandanten aus.

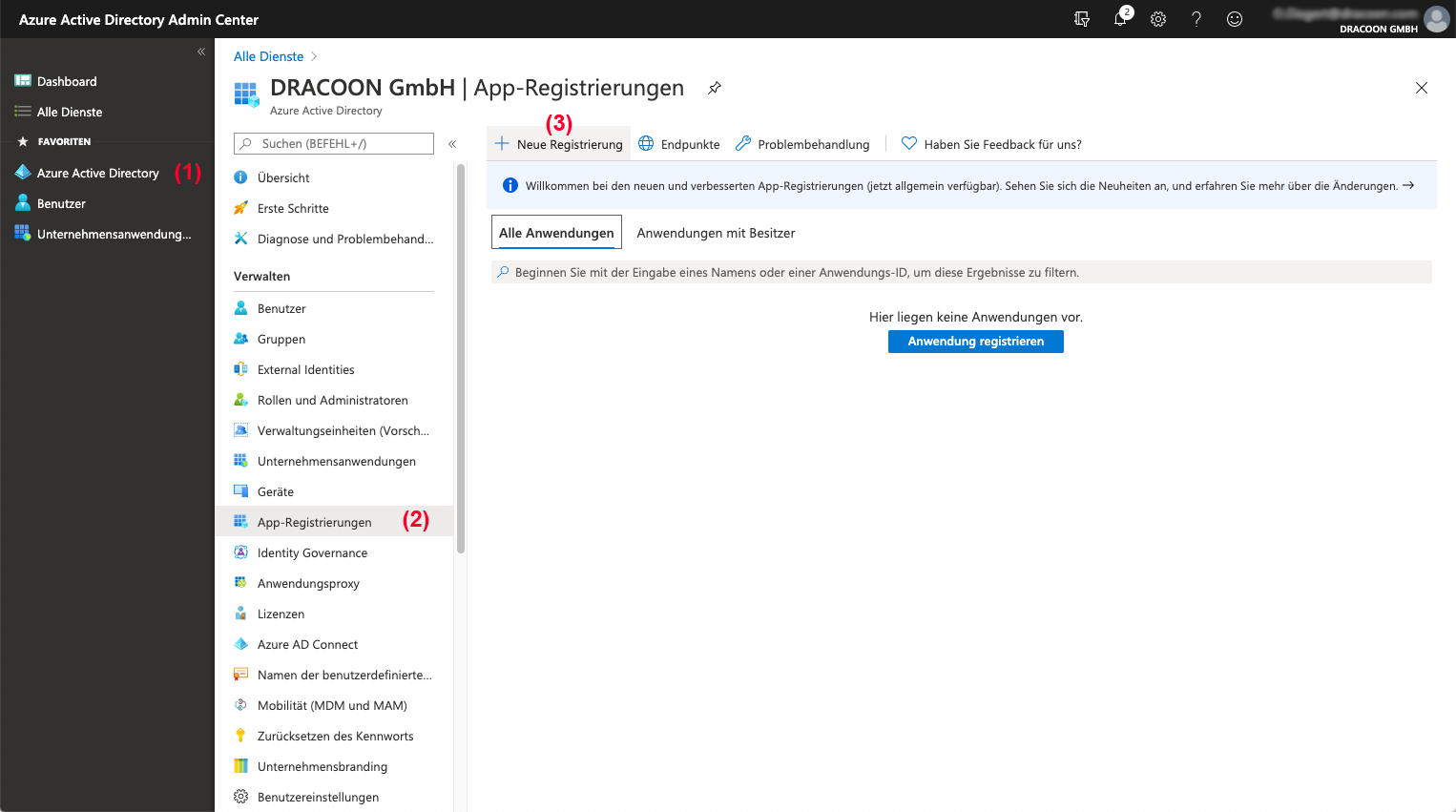

- Gehen Sie nun über die Navigation auf der linken Seite in den Bereich Azure Active Directory (1).

- Wählen Sie App-Registrierungen (2), und klicken Sie anschließend auf Neue Anwendungsregistrierung (3).

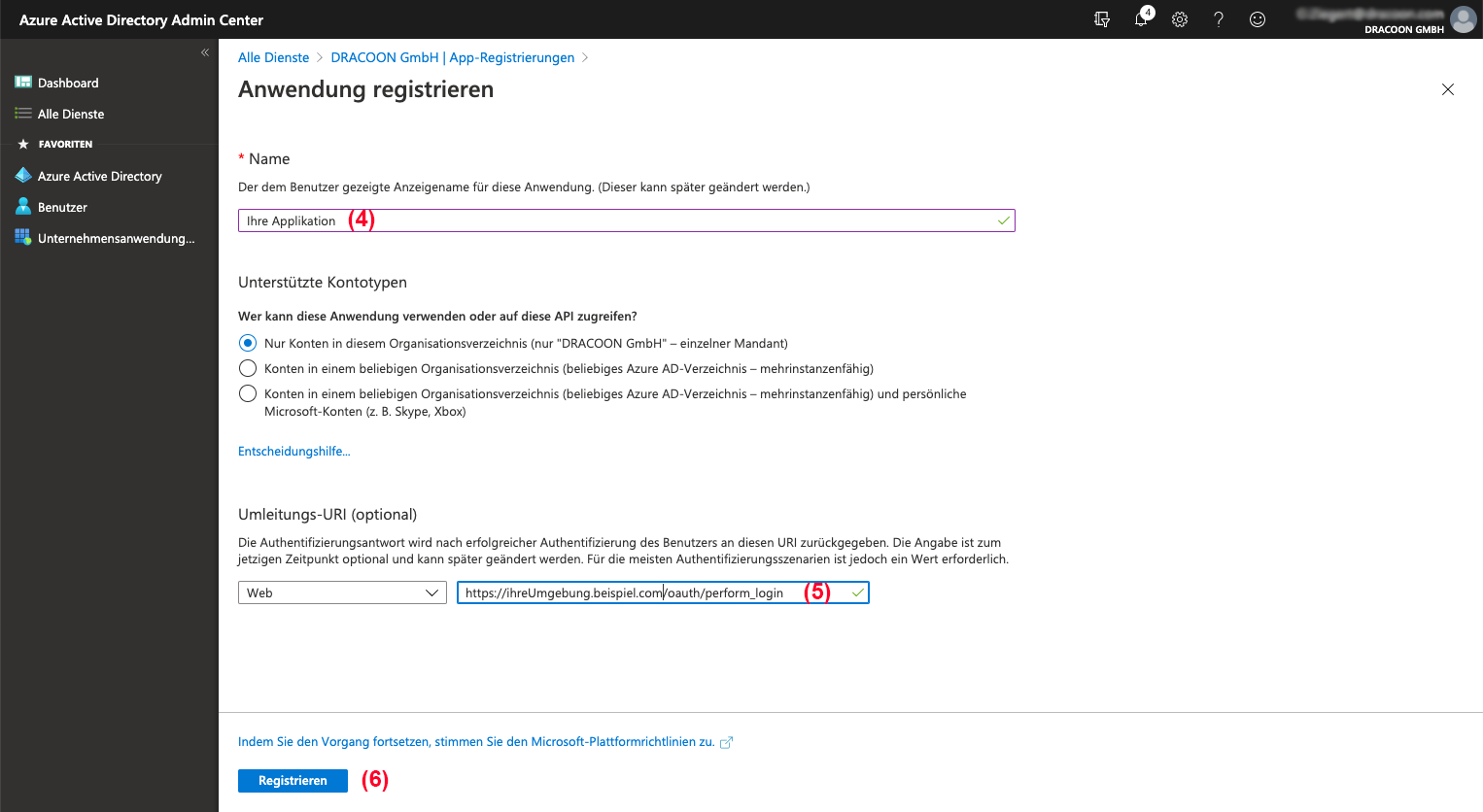

- Geben Sie jetzt den Namen (4) der Applikation und die Redirect-URL Ihrer DRACOON-Umgebung (5) ein. Diese besteht aus der Applikations-URL gefolgt von

/oauth/perform_login. Klicken Sie anschließend auf Create (6).

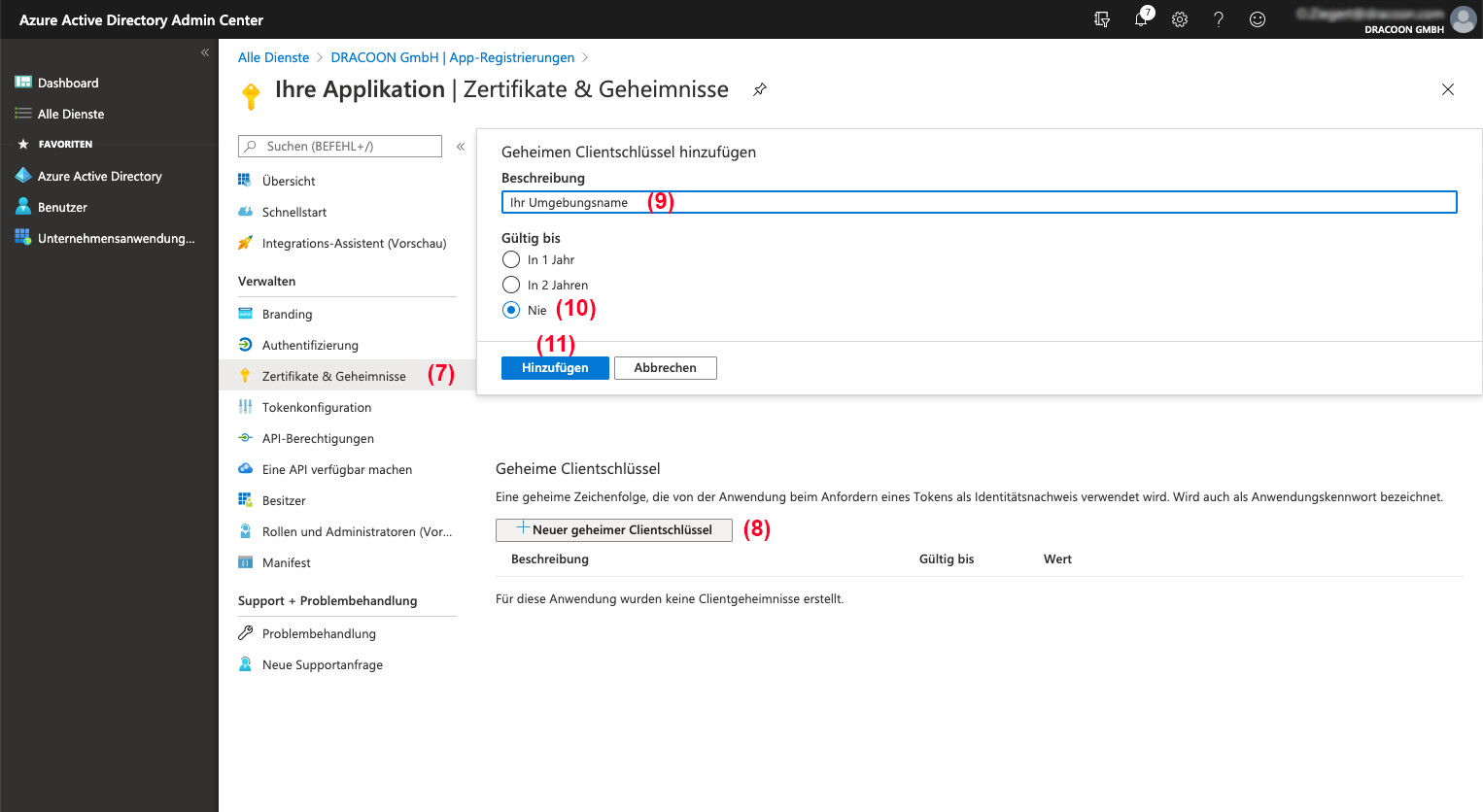

- Klicken Sie auf Certificates & secrets (7) und dann auf New client secret (8).

- Geben Sie einen Namen für Ihren Key ein (9), wählen Sie eine Laufzeit (10) und klicken Sie auf Speichern (11).

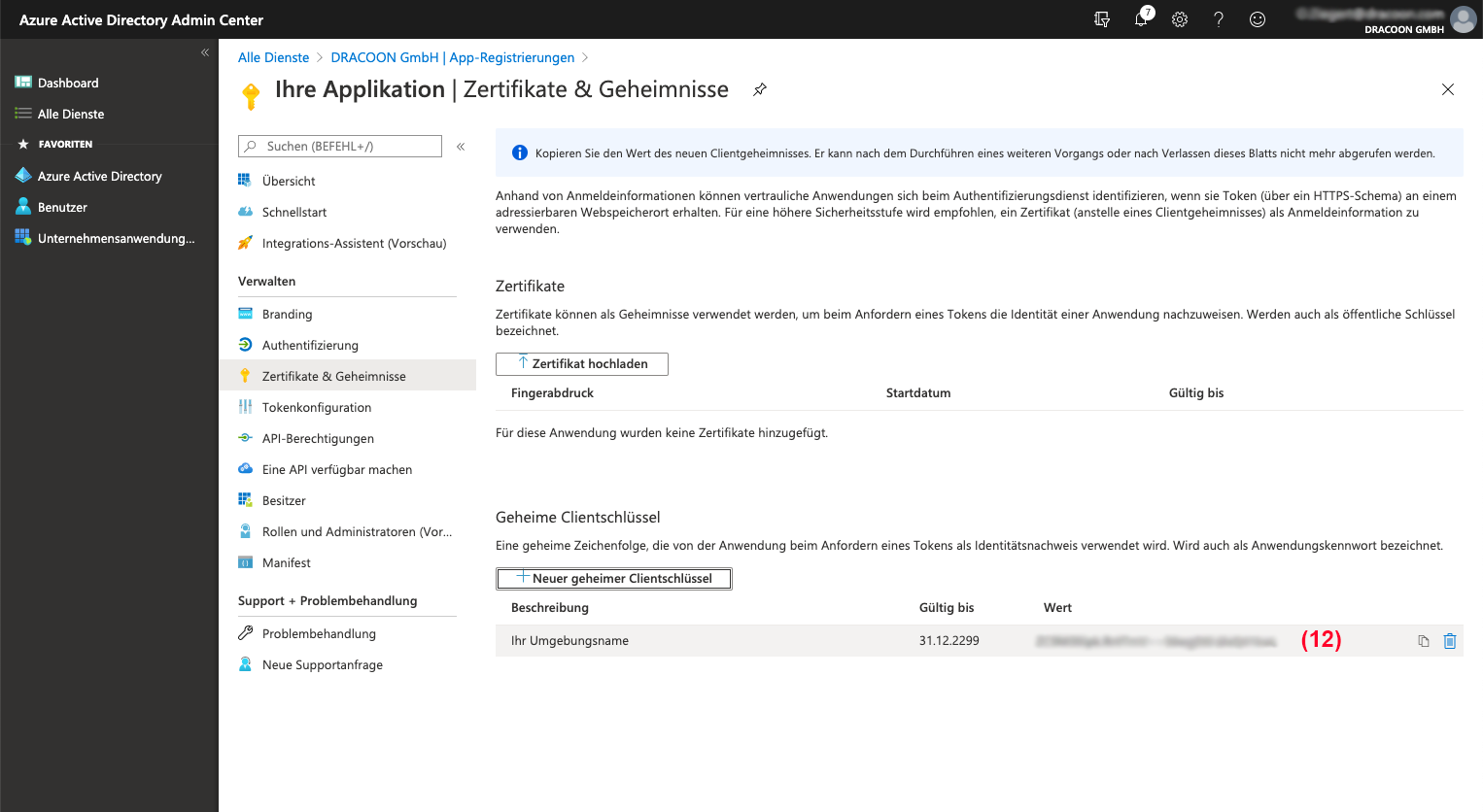

- Im Anschluss erhalten Sie den Wert des Keys (12); hierbei handelt es sich um Ihr Client Secret.

WICHTIG: Kopieren Sie jetzt unbedingt das Client Secret und speichern Sie es in einer Textdatei. Wenn Sie die Seite verlassen, ohne das Client Secret zu speichern, haben Sie keine Möglichkeit mehr, sich das Client Secret nochmals anzeigen zu lassen.

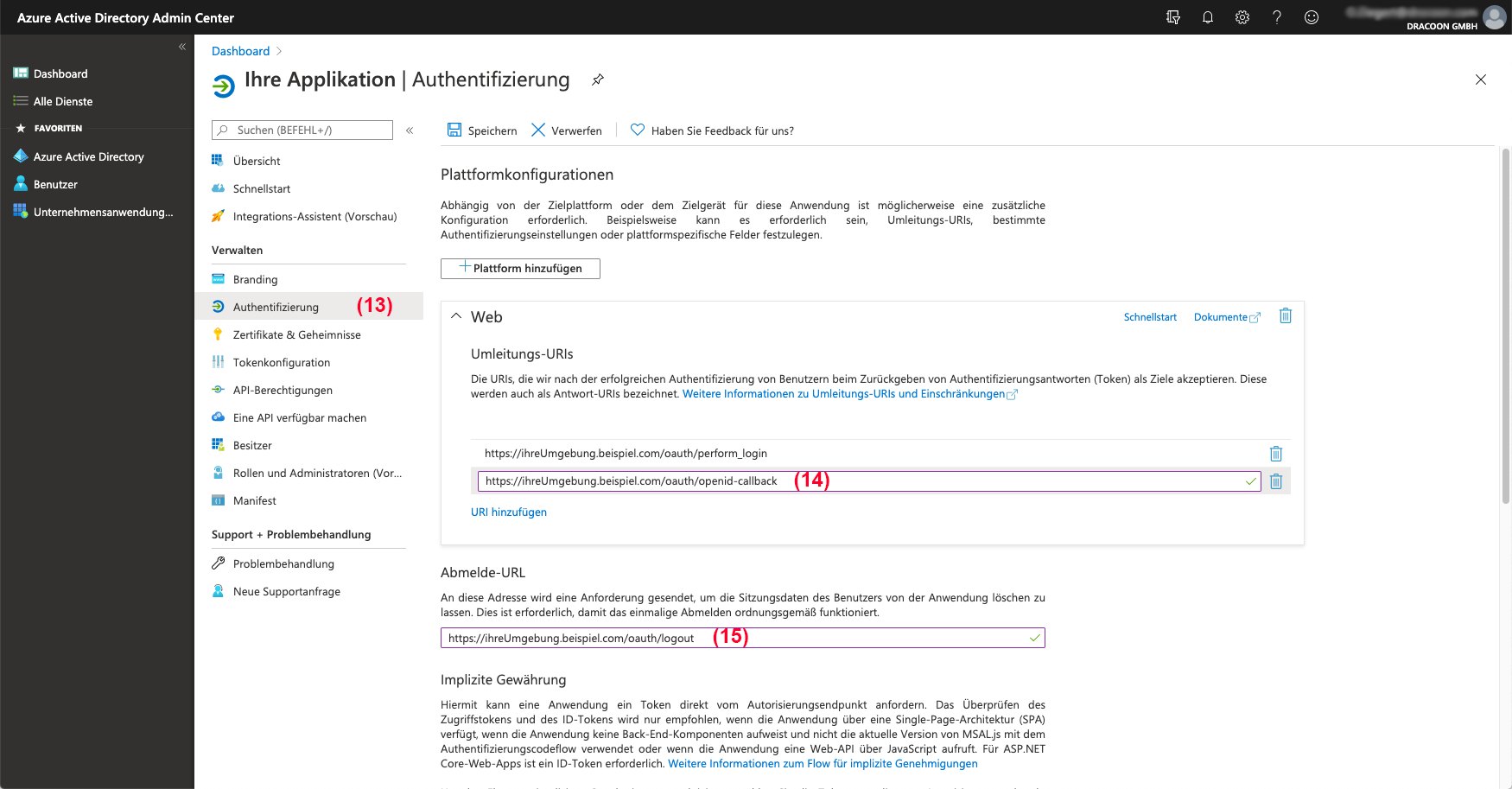

- Im Unterpunkt Authentication (13) werden die Logout- und Redirect-URLs angegeben. Für die Redirect-URLs (14) tragen Sie bitte zwei ein: Ihre DRACOON-Instanz ergänzt um den Pfad /oauth/openid-callback sowie Ihre DRACOON-Instanz ergänzt um den Pfad /oauth/perform_login

(z.B. https://dracoon.team/oauth/openid-callback, https://dracoon.team/oauth/perform_login)

Als Logout-URL tragen Sie Ihre DRACOON-Instanz ergänzt um den Pfad /oauth/logout ein.

(z.B. https://dracoon.team/oauth/logout)

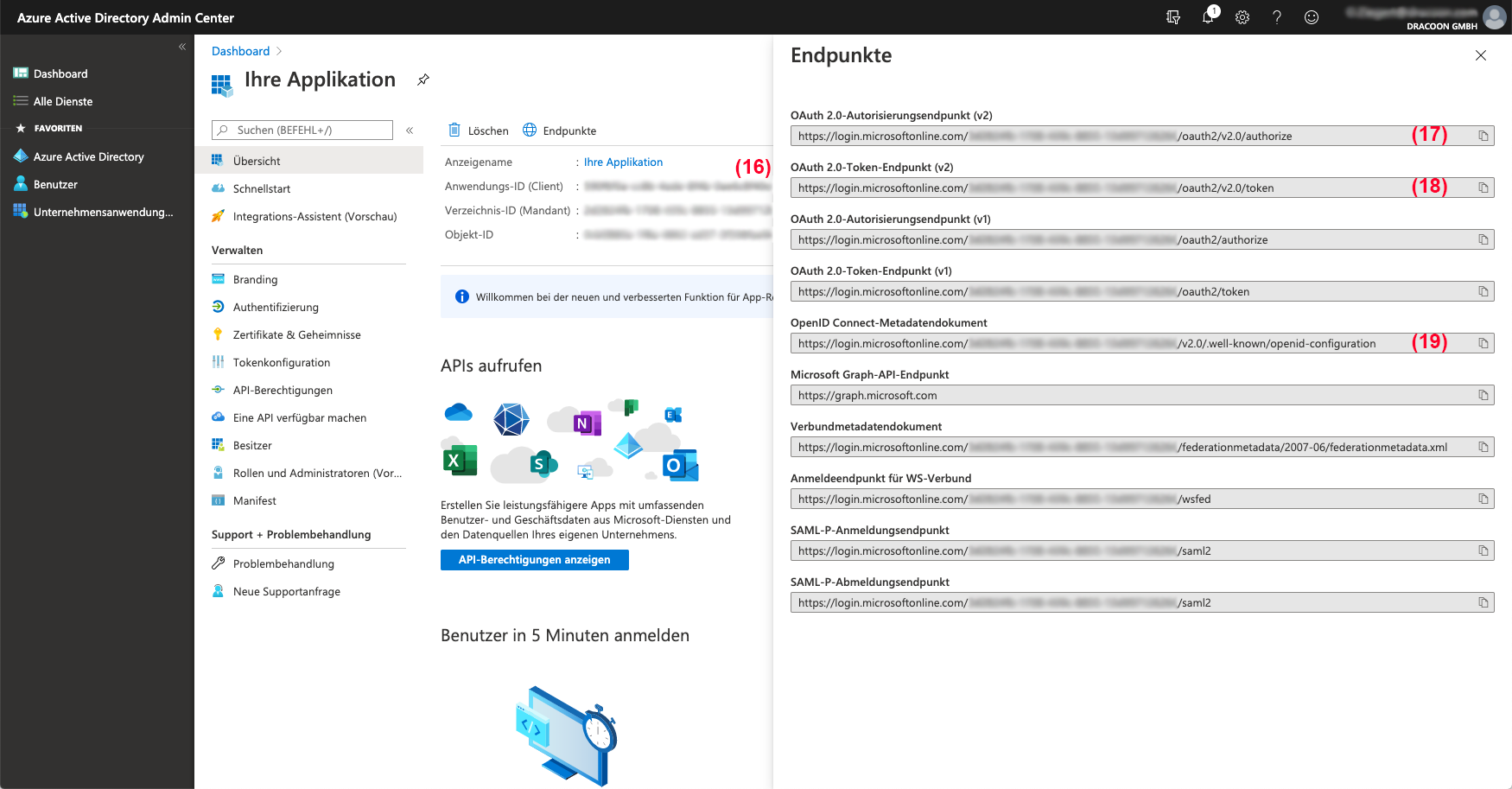

- In der Übersicht Ihrer angelegten Applikation finden Sie alle benötigten Informationen für die Einrichtung in Ihrer DRACOON-Instanz. Nützliche URLs verbergen sich hinter dem Button Endpoints.

Einstellungen in DRACOON

Die Einstellungen am Azure-Portal sind nun abgeschlossen.

Als nächstes müssen die Werte von Azure in DRACOON hinterlegt werden.

Sie müssen in DRACOON die Rolle Konfigurationsmanager innehaben, um die folgenden Einstellungen festlegen zu können.

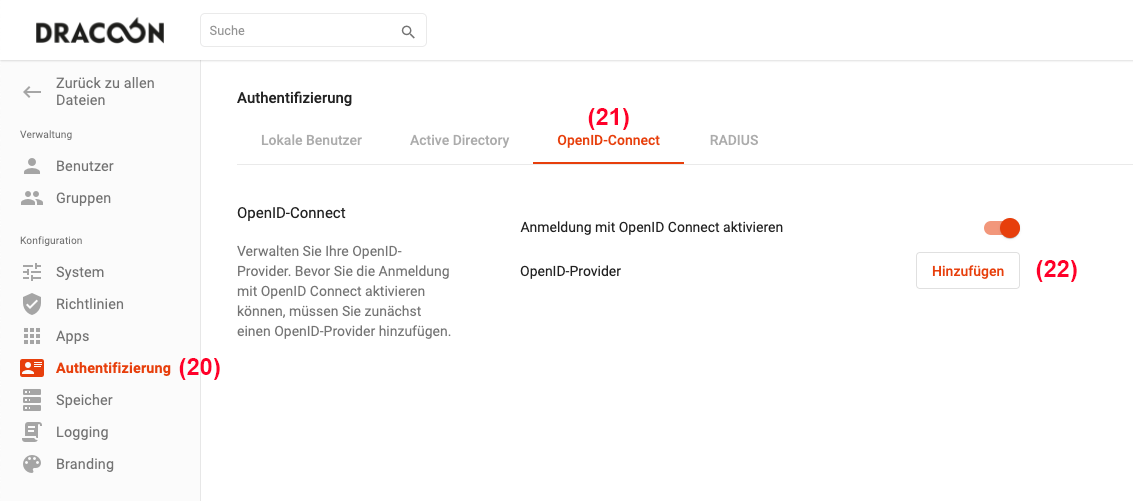

- Klicken Sie in der DRACOON Web App in der linken Seitenleiste auf Einstellungen und dann auf Authentifizierung (20).

- Klicken Sie auf das Register OpenID-Connect (21).

- Aktivieren Sie den Schalter Anmeldung mit OpenID Connect aktivieren.

- Klicken Sie auf OpenID-Provider hinzufügen (22).

- Ermitteln Sie die die Werte für die OpenID-Konfiguration Ihres Azure Active Directory.

Sie finden diesen Link unter Punkt (19)Tipp: Für eine bessere Übersicht der Werte empfiehlt es sich, im Browser z.B. mit F12 die Entwickler-Tools zu öffnen und sich unter der Registerkarte Network die OpenID-Konfiguration anzeigen zu lassen.

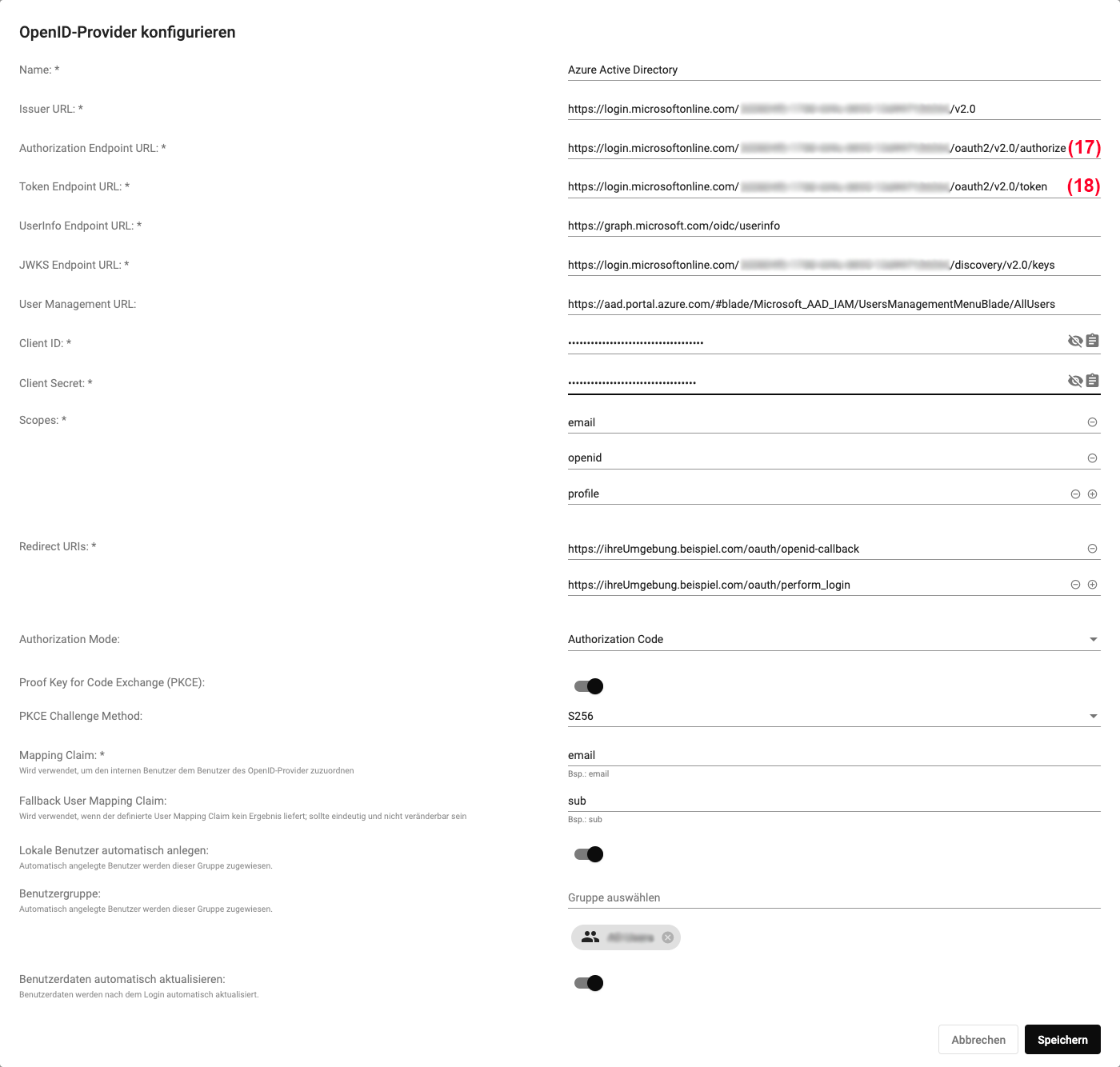

Achten Sie bitte unbedingt darauf, dass der oben angegebene v2.0-Endpoint verwendet wird, ansonsten kann es zu Problemen beim Import von Usern kommen kann, da der Claim email nicht abgerufen werden kann und dieser zwingend benötigt wird. - Geben Sie nun die Einstellungen für den OpenID-Provider Azure AD in DRACOON an.

Im Folgenden wird aufgelistet, wie die Werte, die im DRACOON gefordert werden, in der Azure-Konfigurationsdatei benannt sind:

* nicht in der KonfigurationsdateiWert in DRACOON OpenID-Konfiguration Name Kann frei vergeben werden * IssuerURL issuer Authorization Endpoint-URL authorization_endpoint (17) Token Endpoint-URL token_endpoint (18) UserInfo Endpoint-URL userinfo_endpoint JWKS Endpoint-URL jwks_uri Client-ID Steht im Azure-Portal als "Anwendungs-ID" bei Ihrer Applikation * Client-Secret Das ist der Key, den Sie sich, wie oben beschrieben, in eine Textdatei gesichert haben * (12) Scopes openid, email, profile * Redirect-URIs die zuvor eingetragenen Reply URLs (Schritt 8) * Proof Key for Code Exchange (PKCE): Aktivierung empfohlen PKCE Challenge-Methode id_token_signing_alg_values_supported (S256) Mapping Claim upn (Empfehlung bei v1.0 Endpoint; *) email (Empfehlung bei v2.0 Endpoint; *) Fallback User Mapping Claim sub (Empfehlung; *)

Die beiden letzten, hier nicht aufgelisteten Werte Lokale Benutzer automatisch anlegen und Benutzergruppe, sind optional und können bei Bedarf aktiviert werden.

- Als nächsten Schritt speichern Sie die Einstellungen.

OpenID kann nun als Authentifizierungsmethode in DRACOON genutzt werden.

OpenID bei Benutzern zulassen

Damit sich ein DRACOON-Benutzer mit OpenID anmelden kann, müssen Sie ihm diese Authentifizierungsmethode erst erlauben.

- Klicken Sie in der DRACOON Web App auf Einstellungen, und doppelklicken Sie auf den Benutzer, der sich über OpenID authentifizieren können soll.

- Wählen Sie im Feld Authentifizierungsmethode den Eintrag OpenID Connect.

- Wählen Sie den gewünschten OpenID-Provider aus, geben Sie den OpenID-Benutzernamen des Benutzers an, und klicken Sie auf Speichern.

Kommentare

0 Kommentare

Zu diesem Beitrag können keine Kommentare hinterlassen werden.